Algunos iPhones, iPads y Macs son vulnerables a ataques vía Bluetooth

Algunos iPhones, iPads y Macs son vulnerables a los ataques de corto alcance por Bluetooth. Hecho, que estaría afectando a muchos usuarios, al hacerles pensar que están conectados a un dispositivo de confianza.

Esto permitiría a un atacante enviar y solicitar datos vía Bluetooth. La misma vulnerabilidad de seguridad se encuentra en una amplia gama de chips de Intel, Qualcomm y Samsung.

Lo que significa que un gran número de dispositivos que no son Apple, también se están viendo afectados.

Vulnerabilidad a la vista en los dispositivos Apple

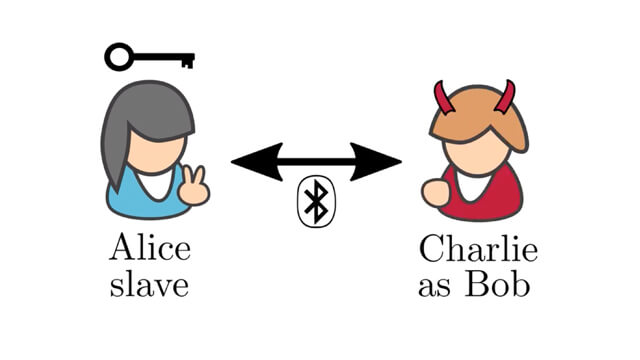

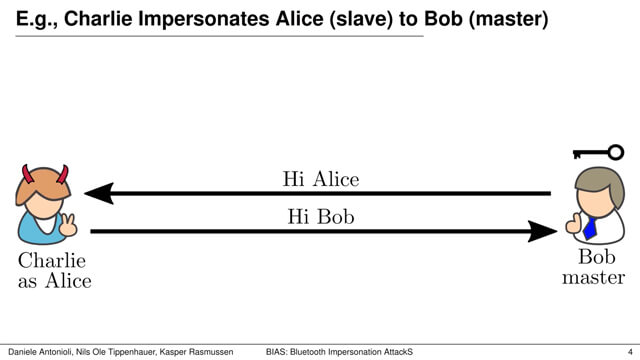

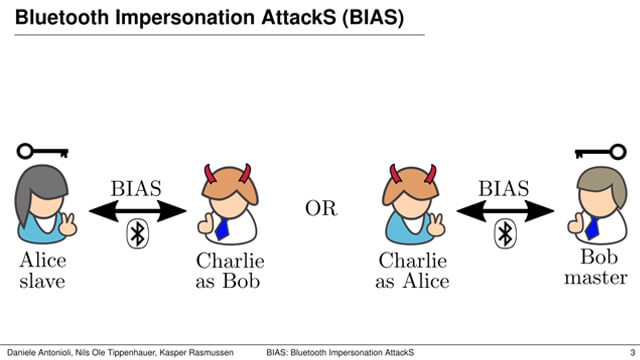

La vulnerabilidad se basa en la suplantación de un dispositivo previamente emparejado, y al que se le ha denominado «Ataques de Suplantación de Bluetooth (abreviándolo a través de las siglas BIAS)».

BIAS requeriría ataques relativamente dirigidos de alguien dentro del alcance de Bluetooth. Si te preocupa que puedas ser el objetivo de esta manera, la mejor práctica sería mantener el Bluetooth apagado cuando no lo estés usando. Un usuario paranoico también instruiría a su dispositivo para que se olvide de los dispositivos Bluetooth inmediatamente después de usarlos, y para que repita el emparejamiento cada vez.

¿Cómo funcionan los ataques BIAS?

Esto es preocupante, dado que los ataques BIAS pueden hacerse pasar por un dispositivo «esclavo» o «maestro». Esto se simplifica, al solicitar a un dispositivo objetivo, que envíe datos; en este caso, a un teclado Bluetooth aceptado. El ataque funciona contra cualquier dispositivo que utilice el protocolo clásico de Bluetooth. Esto incluye algunos dispositivos relativamente recientes de Apple, incluyendo:

- iPhone 8 o versiones antiguas.

- iPad 2018 o posteriores.

- MackBook Pro 2017 o posteriores.

- También funciona contra muchos smartphones de Google, LG, Motorola, Nokia y Samsung.

Los ataques se pueden llevar a cabo usando equipos de bajo costo, incluyendo una placa Raspberry Pi.

Recordemos, que el Bluetooth estándar proporciona mecanismos de autenticación, basados en una clave de emparejamiento a largo plazo. Que están perfectamente diseñados, para proteger contra los ataques de suplantación de identidad. Los ataques BIAS de nuestro nuevo documento, demuestran que esos mecanismos están rotos. Y que un atacante puede explotarlos para suplantar cualquier dispositivo maestro o esclavo de Bluetooth.

Nuestros ataques cumplen con los estándares, y pueden ser combinados con otros ataques, incluyendo el ataque KNOB. En el documento, también describimos una implementación de bajo costo de los ataques. Junto a los resultados de nuestra evaluación, en 30 dispositivos Bluetooth únicos que utilizan 28 chips Bluetooth únicos.

Claro ejemplos son…

El Bluetooth Clásico (también llamado Bluetooth BR/EDR) es un protocolo de comunicación inalámbrica comúnmente usado entre dispositivos de baja potencia para transferir datos. Por ejemplo, entre un auricular inalámbrico y un teléfono, o entre dos computadoras portátiles.

Las comunicaciones Bluetooth pueden contener datos privados y/o sensibles. Mientras que el estándar Bluetooth proporciona características de seguridad para protegerse, contra alguien que quiera espiar y/o manipular su información.

Es por ello, que a través de estas pruebas encontramos y explotamos una severa vulnerabilidad en la especificación BR/EDR de Bluetooth. Que permite a un atacante romper los mecanismos de seguridad de Bluetooth, para cualquier dispositivo que cumpla con el estándar. Como resultado, un atacante puede hacerse pasar por un dispositivo, hacia el host. Después de que ambos hayan sido emparejados previamente con éxito en ausencia del atacante.

Los detalles son bastante técnicos y se explican en un documento detallado. También hay un vídeo de un minuto de duración que se puede ver a continuación.